Trong những tuần gần đây, cộng đồng an ninh mạng ghi nhận một chiến dịch tấn công quy mô lớn nhắm vào các thiết bị FortiGate của Fortinet.

Hơn 600 thiết bị tại hơn 50 quốc gia đã bị xâm nhập trong thời gian ngắn.

Điểm khác biệt quan trọng: AI được sử dụng để tự động hóa toàn bộ chuỗi tấn công.

Đây không còn là câu chuyện kỹ thuật thuần túy.

Đây là vấn đề về quản trị rủi ro cấp doanh nghiệp.

Vì Sao Sự Kiện Này Quan Trọng Với Lãnh Đạo?

Firewall thường được xem là tuyến phòng thủ đầu tiên của tổ chức.

Khi firewall bị chiếm quyền:

- Toàn bộ lưu lượng nội bộ có thể bị theo dõi

- Hệ thống VPN có thể bị kiểm soát

- Server nội bộ có thể bị tấn công trực tiếp

- Dữ liệu nhạy cảm có thể bị rò rỉ

Nói cách khác:

Khi firewall thất thủ, toàn bộ kiến trúc bảo mật phía sau gần như không còn ý nghĩa.

Điều Gì Khiến Chiến Dịch Này Nguy Hiểm Hơn Trước?

🔹 AI tăng tốc độ và quy mô

AI có thể:

- Quét hàng triệu IP

- Phân tích phiên bản firmware

- So khớp CVE

- Tự chọn phương pháp khai thác

Điều trước đây cần 10 người trong nhiều tuần, giờ có thể thực hiện trong vài giờ.

🔹 Không cần kỹ năng cao từ attacker

AI giảm rào cản kỹ thuật.

Một attacker trung bình có thể tạo ra tác động tương đương một nhóm chuyên gia.

🔹 Firewall bị nhắm trực diện

Thay vì tấn công endpoint, attacker nhắm thẳng vào hạ tầng lõi.

Các Nguyên Nhân Quản Trị Phổ Biến

Phần lớn các trường hợp bị xâm nhập có chung đặc điểm:

- Giao diện quản trị mở ra Internet

- Không bật MFA cho admin

- Không giới hạn IP quản trị

- Firmware không cập nhật

- Log không được giám sát tập trung

Điều đáng lưu ý:

Đây không phải lỗ hổng zero-day phức tạp.

Đây là vấn đề quản trị cấu hình và kỷ luật vận hành.

Tác Động Kinh Doanh (Business Impact)

Nếu firewall bị chiếm quyền:

- Ngừng dịch vụ (Downtime)

- Gián đoạn vận hành

- Mất dữ liệu

- Ảnh hưởng uy tín thương hiệu

- Rủi ro pháp lý & tuân thủ

Trong môi trường doanh nghiệp hiện đại, downtime 1 giờ có thể gây thiệt hại lớn hơn nhiều so với chi phí đầu tư bảo mật.

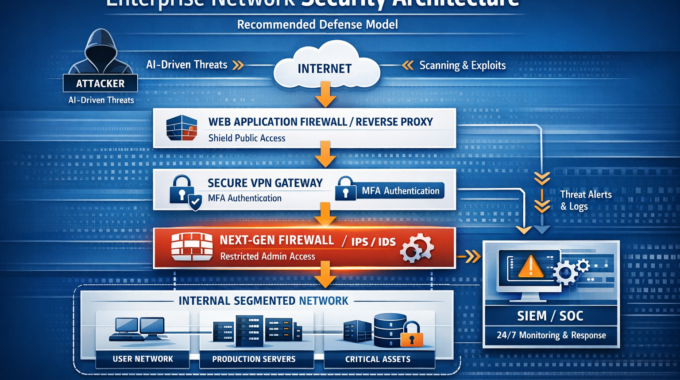

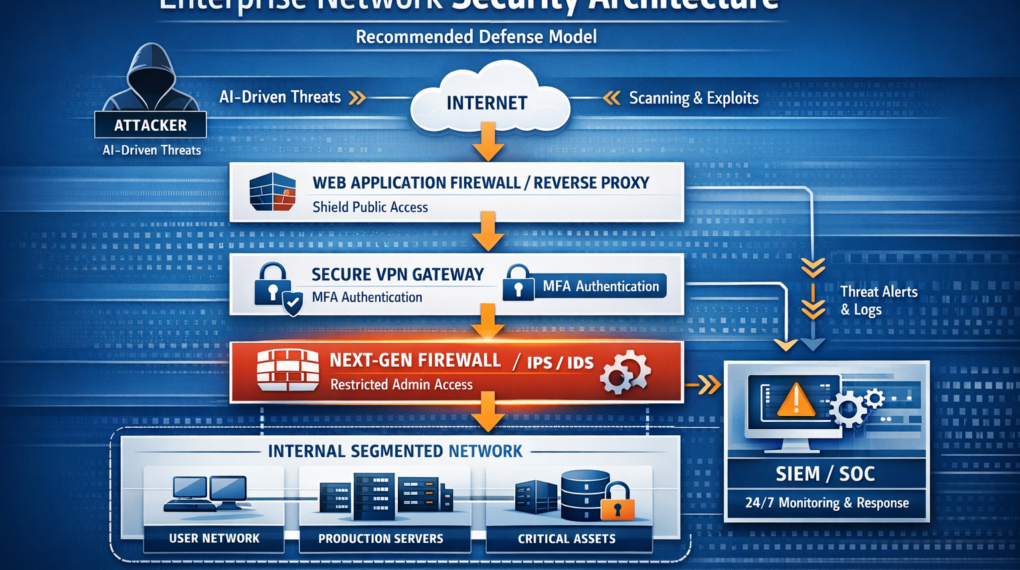

🏛 Mô Hình Phòng Thủ Chuẩn Executive

Internet

↓

Reverse Proxy / WAF

↓

VPN Gateway (MFA bắt buộc)

↓

Firewall (Không mở admin public)

↓

Network Segmentation (VLAN / Zone)

↓

Critical Servers

↓

SIEM / SOC Monitoring

Nguyên tắc cốt lõi:

- Firewall không bao giờ quản trị trực tiếp từ Internet

- MFA bắt buộc cho mọi tài khoản đặc quyền

- Phân đoạn mạng (segmentation) để hạn chế lateral movement

- Giám sát log tập trung (SIEM)

- Cập nhật firmware theo chu kỳ cố định

So Sánh: Kiến Trúc Yếu vs Kiến Trúc Chuẩn

| Mô hình rủi ro cao | Mô hình doanh nghiệp |

|---|---|

| Admin public | Admin qua VPN |

| Không MFA | MFA bắt buộc |

| Không whitelist IP | IP giới hạn |

| Flat network | Segmented network |

| Không SIEM | Giám sát 24/7 |

Executive Security Checklist

Lãnh đạo có thể yêu cầu IT xác nhận ngay:

- Admin firewall có mở public không?

- MFA đã bật cho admin chưa?

- Firmware cập nhật lần cuối khi nào?

- Có log tập trung không?

- Có quy trình audit định kỳ không?

Nếu 1 trong các câu trả lời là “Không rõ” → Rủi ro đang tồn tại.

Thông Điệp Chiến Lược

AI đã thay đổi cuộc chơi.

Trong 3 năm tới:

- Attacker sẽ tự động hóa khai thác

- Zero-day sẽ bị weaponize nhanh hơn

- AI có thể tạo payload tùy biến theo từng môi trường

Do đó:

Bảo mật không thể chỉ dựa vào thiết bị.

Phải dựa vào kiến trúc, quy trình và giám sát liên tục.

Firewall không còn là “tường thành”.

Nó chỉ là một lớp trong kiến trúc Zero Trust tổng thể.

Kết Luận

Sự kiện FortiGate bị tấn công bằng AI là lời cảnh tỉnh rõ ràng:

- Công nghệ phòng thủ không đủ nếu thiếu quản trị

- AI sẽ tiếp tục được sử dụng bởi attacker

- Doanh nghiệp cần nâng cấp tư duy bảo mật lên cấp chiến lược

Đầu tư vào kiến trúc phòng thủ chủ động hôm nay

rẻ hơn rất nhiều so với chi phí xử lý sự cố ngày mai.